NIS2 szabályozás a beléptető-rendszereket is érinti

2024-10-01 Szerző: Banai András - Ügyvezető, Leviathan Solutions Kft

Egyszerű támadási módszerek a gyakorlatban

Manapság gyakran beszélünk, olvasunk kiberfenyegetésekről. Ennek kapcsán sok cikkben találkozhatunk a NIS2 (Network and Information Systems) direktívával, melynek célja a kiberbiztonság javítása az Európai Únióban. A NIS2 érintett cégek számára az irányelvek betartása 2024 októberétől kötelező, ezért az IT biztonság gyakori téma, de közben alig beszélünk a beléptető rendszerekről. Ez egyrészt azért lenne fontos, mert a NIS2 irányelv a fizikai védelemre is vonatkozik. Másrészt azért, mert a jelenleg használatban lévő beléptetők többsége már egyáltalán nem biztonságos.

Sok esetben semmilyen szakértelem és drága eszközök sem kellenek ahhoz, hogy könnyedén feltörjünk egy beléptetőt. Meg is fogom mutatni, hogy hogyan.

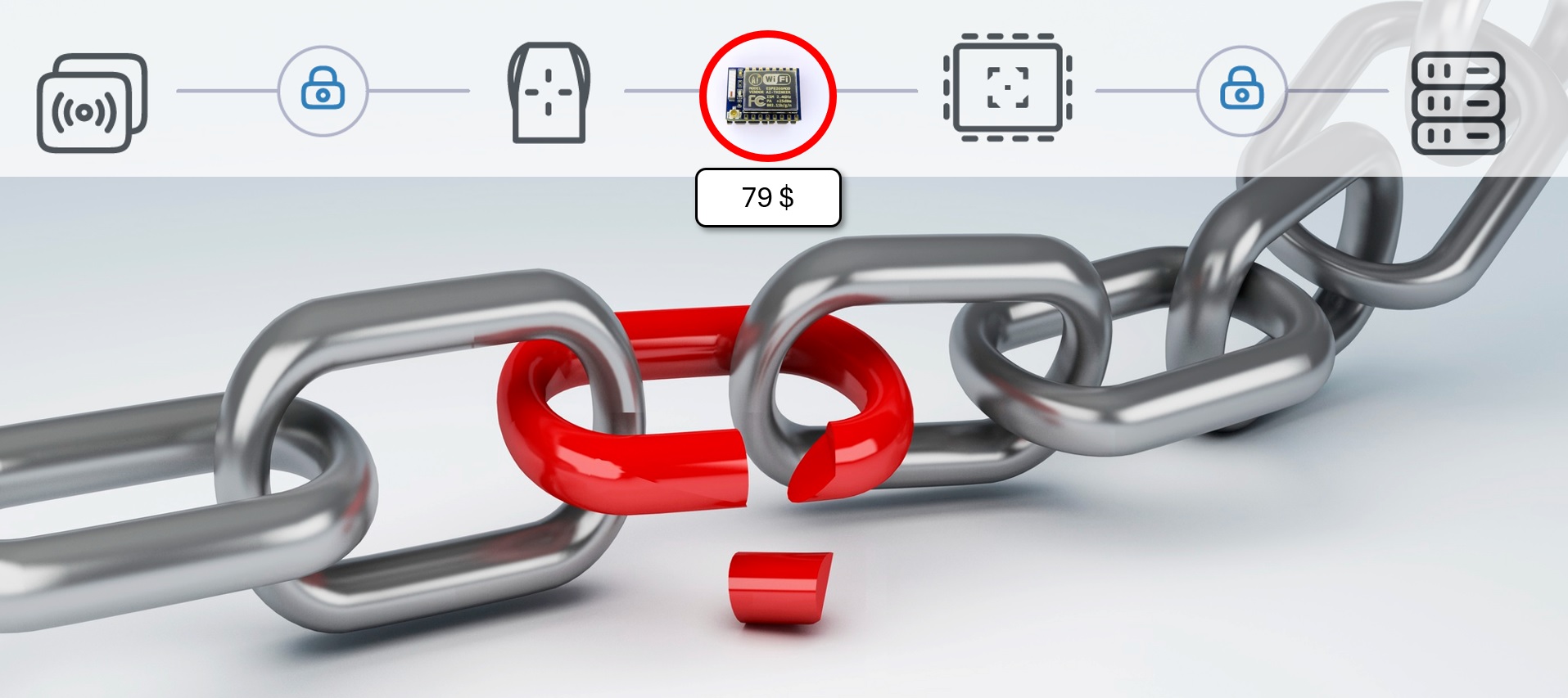

Egyszerűen rendeltünk az interneten néhány kis “játékszert”, és ezekkel az adatvonal különböző pontjait támadtuk. A rendszerek pedig annyira biztonságosak, amennyire a legsebezhetőbb részegységük.

Stand-alone beléptetők és a mágnes esete

Az önálló beléptetők gyakorlatilag kártyaolvasók és vezérlők egyben. Gyakran találkozhatunk egyszerű, kártyás vagy drága, biometrikus eszközökkel is. Egyszerű telepíteni, praktikusnak tűnik az ügyfélnek. A probléma az, hogy a legtöbb ilyen eszközt egy mágnessel is kinyithatja bárki.

Sok pénzt költünk drága biztonságtechnikai eszközökre, miközben a rendszerünk továbbra is sebezhető. Szerintem ez olyan, mintha a mesebeli kismalac a szalmaházikójára vásárolna egy páncélajtót.

Másoljunk RFID kártyát

Titkosítatlan 125 kHz-es EM ID vagy 13,56 MHz-es Mifare kártyák is pár másodperc alatt lemásolhatók például egy Flipper Zero segítségével.

A titkosítatlan RFID kártyák másolása talán nem annyira meglepő, azonban minket is meglepett, hogy Mifare Classic titkosítással “védett” olvasót milyen gyorsan törte fel a kis játékszerünk. A gyengébb titkosítási módszerek nem tekinthetők már biztonságosnak.

“Közbeékelődéses” támadás egy példája

Vásároltunk mindössze 79$-ért egy körömnyi kis eszközt, melyet a kártyaolvasó és a vezérlő közé a Wiegand adatvonalra lehet helyezni észrevétlenül.

A parányi ESP Key rácsíptethető a vezetékekre, és onnantól kezdve minden egyes kártya számát rögzíti, amit használnak az olvasón. Nem igényel elemet, Wi-Fi hálózaton kommunikál a tulajdonosával és a tárolt kártyák számát a webes felületéről vezérelve újra tudja küldeni, azaz távoli ajtónyitást kezdeményezhetünk. A beléptető rendszerek túlnyomó része ehhez hasonló, Wiegand olvasókat használ

A szakemberek ezen meg sem lepődnek, és sokan a biztonságosabbnak vélt OSDP (Open Supervised Device Protocol) olvasókat használják. Oktatásaink során a szemöldökök akkor szaladnak fel, amikor bemutatom a Mellon névre keresztelt eszközt, mely a titkosítatlan OSDP adatvonalra helyezve ugyanarra képes, mint az ESP Key.

Biztonság végponttól végpontig

Természetesen sok más módszer és eszköz létezik, ha valaki beléptető rendszert szeretne feltörni. A teljesség igénye nélkül mutattam példákat az adatvonal támadható pontjairól. Egyetlen gyenge láncszem is elég ahhoz, hogy gyerekjáték legyen bejutni. A NIS2 kötelezett cégeknek muszáj lecserélniük a titkosítatlan, könnyen feltörhető beléptető rendszereiket.

A Predor beléptető- és munkaidő-nyilvántartó rendszert is fel kellett készítenünk, hogy teljes mértékben megfeleljen a NIS2 előírásainak. Fejlesztő csapatunk már a NIS2 életbe lépése előtti évben megkezdte a munkát. Először is olyan innovatív technológiai partnert kellett találnunk, amely a legmagasabb biztonsági szintet képviseli.

Az STid által fejlesztett SSCP (Smart & Secure Communication Protocol) protokoll segítségével a teljes adatvonalon AES128-as titkosítás védi a rendszert. RFID kártyaolvasóik pedig nem csak vandálbiztosak, de esztétikusak is.

Büszkék vagyunk rá, hogy Európában az elsők között valósítottuk meg a lehető legmélyebb integrációt az STid márkával. A Predor megoldása ráadásul a lehető legegyszerűbb átállást biztosítja titkosítatlan Wiegand rendszerről NIS2 kompatibilis, titkosított rendszerre. A titkosítás a Predor szoftverből történik néhány kattintással.

Ha részletesebben érdekel a Wiegand,

OSDP, OSDP-SC és SSPC protokollok összehasonlítása, akkor EBBEN A CIKKBEN

kicsit részletesebben olvashatsz a témáról.

Ha kérdésed lenne vagy segítségre van szükséged, keresd a Predor support csapatát!